Who's Online Who's Online

|

|

Zur Zeit sind Gäste und Mitglied(er) online.

Sie sind ein anonymer Benutzer. Sie können sich hier anmelden

|

Online Werbung Online Werbung

|

|

Hauptmenü Hauptmenü

|

|

Languages Languages

|

|

|

Sprache für das Interface auswählen

|

|  |

|

|

|

|

|

|

|

News - Central - News Center & News Guide !

Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern! Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern!

Geschrieben am Montag, dem 14. Januar 2019 von News-Central.de

|

|

PR-Gateway: http://www.lrqa.de/standards-und-richtlinien/iso-iec-27001/downloads/iso-27001-leitfaden.aspx

PR-Gateway: http://www.lrqa.de/standards-und-richtlinien/iso-iec-27001/downloads/iso-27001-leitfaden.aspx

Egal ob Sie interne Informationsmanagementsysteme leiten oder für die Informationssicherheit verantwortlich sind oder ob Sie IT - Produkte und Dienstleistungen für Ihre Kunden entwickeln - effektive Informationssicherheitssysteme ( ISMS) sind wichtig. Sie helfen Ihnen die richtigen Kontrollen, Systeme und Produkte zu entwickeln, um die ständig steigenden Anforderungen Ihrer Kunden und Partner erfüllen zu können. Die ISO 27001 stellt sicher, dass die Daten von "interessierten Dritten" wie zum Beispiel ihre Kunden, Mitarbeiter, Handelspartner und ganz allgemein die Gesellschaft durch adäquate Kontrollmechanismen geschützt sind. Ihre Anforderungen zu verstehen- das ist der Schlüssel für die Implementierung Ihres Managementsystems. Eine ISMS Zertifizierung nach ISO 27001 kann Ihnen helfen Ihren Handelspartnern und Kunden zu verdeutlichen, dass Sie Informationssicherheit ernst nehmen. Es ist ein deutlicher Beweis, dass eine Organisation ihr Commitment zur Informationssicherheit ernst nimmt. Dieser Artikel möchte Hilfestellung und Ratgeber für diejenigen sein, die sich mit der Zertifizierung ihres Unternehmens hinsichtlich eines ISMS - Systems befassen. Die Artikel wurde von Jonathan Alsop, LRQA ISO 27001 Lead Auditor und Rob Acker, LRQA ICT Technical Manager verfasst.

Einführung zur Implementierung eines ISMS - Systems.

Die UK FSA ( Financial Services Authority - die Finanzaufsicht ) bezieht sich in ihrer Veröffentlichung "Operational risk systems and controls" (Kapitel 142, Seite 57) auf die ISO 27001 wie folgt: Eine Firma sollte sich mit der Wirksamkeit Ihrer Systeme und Kontrollmechanismen, die für die Datenverarbeitung und Informationssicherheit vorgesehen sind, beschäftigen. Zusätzlich zu den normalen geschäftlichen Anforderungen an vertrauliche Informationen, wie Vertrags- und Preisinformationen, Urheberrechte, etc. gibt es seit kurzem weitergehende Anforderungen ( wie zum Beispiel Sarbanes-Oxley, Cobit etc. ) im Bereich der Regulierung und Corporate Governance, die wesentlich fordernder hinsichtlich der Integrität Ihrer Unternehmens - und Finanzinformationen sind. Indem man ein Information Security Management System ( ISMS ) implementiert, bekommt man die Sicherheit, dass die unternehmenseigenen Sicherheitsvorkehrungen auf dem zur Zeit besten Stand der Technik basieren. Wenn man sein Management System nach ISO 27001 durch eine aussenstehende Zertifizierungsgesellschaft ( wie zum Beispiel LRQA ) zertifizieren lässt, dann erhält man einen unabhängigen und unvoreingenommenen Blick auf den tatsächliche Wirksamkeitsumfang und die Effektivität des ISMS - Systems. Dadurch wird auch der Aussenwelt signalisiert, wie sich der Stand der Sicherheitssysteme darstellt.

Die OECD Richtlinien

Die OECD ( Organisation für wirtschaftliche Zusammenarbeit und Entwicklung )

Die OECD - Richtlinien sollen die Aufmerksamkeit auf die Gefahr für Informationssysteme und Netzwerke lenken. Weiterhin sollen die Vorschriften, Anwendungen, Prozesse angesprochen werden, die auf diese Risiken ausgerichtet sind. Weiterhin soll die Notwendigkeit verdeutlicht werden, sich mit diesen Maßnahmen zu beschäftigen und diese zu implementieren. Die neun Regeln der Richtlinien beziehen sich auf alle regelnden und operativen Hierachien, die die Sicherheit der Informationssysteme und Netzwerke gewährleisten. ISO 27001 stellt einen ISMS - Rahmen zur Verfügung, der diese Regeln unter Nutzung des PDCA - Kreises und von Managementprozessen implementiert:

-Bewusstsein: Die Teilnehmer sollten sich der Notwendigkeit von Informations - und Netzwerksicherheit im Klaren sein. Ausserdem sollten sie sich darüber im Klaren sein, was sie für die Sicherheit dieser Systeme tun können.

-Verantwortung: Alle Teilnehmer sind für die Sicherheit der Informationssysteme und Netzwerke verantwortlich.

-Reaktion: Teilnehmer sollten zeitnah und kooperativ handeln, um Sicherheitsvorfällen vorzubeugen, Vorfälle zu entdecken, und auf Vorfälle zu reagieren.

-Risiko Audits: Die Teilnehmer sollten Risiko Audits durchführen.

-Sicherheitskonfiguration und -implementierung: Die Teilnehmer sollen Sicherheit als ein wesentliches Element der Informationssysteme und Netzwerke leben.

-Sicherheitsmanagement: Die Teilnehmer sollten einen umfassenden Ansatz für das Sicherheitsmanagement wählen.

-Neubewertung: Die Teilnehmer sollten die Sicherheit der Informationssysteme und - netzwerke überarbeiten und neu bewerten. Ausserdem sollten sie angemessene Modifizierungen der Sicherheitspolicies, Arbeitsabläufe, Maßnahmen und Prozesse durchführen.

-Es geht los: Wie auch immer der aktuelle Organisationsgrad Ihrer Organisation zu Zeit ist - der erste Schritt der Implementierung eines ISMS - System ist immer die Zustimmung und Unterstützung durch das Management. Motivation und Führung muss jetzt durch das Topmanagement geleistet werden. Das Management muss sich in dieser Phase aktiv engagieren und die Richtung für das ISMS - System angeben. Das System muss mit dem strategischen Ansatz der Organisation kompatibel sein. Ausserdem sollte das Management Schlüselbegriffe wie Policies und Ziele als Führungsinstrumente nutzen. Der Erfolg wird eintreten wenn das Management die Gründe für die Implementierung eines ISMS - Systems nachvollziehen kann und die Implementierung und den Betrieb voll und ganz unterstützt.

Die Planung,die den Erfolg sicherstellt

Wie bei jedem anderen Projekt auch, wird der Erfolg umso wahrscheinlicher, je realistischer und überlegter man vorgeht. Wichtig ist, die tatsächliche Performance mit den Planvorgaben abzugleichen und auf unvorhergesehene Ereignisse angemessen reagieren zu können. Der Plan sollte unter Berücksichtigung des Zeitfaktors und der knappen Resource erstellt werden. Das Top - Management sollte die erforderlichen Resourcen bereitstellen. Die Gesamtverantwortung liegt immer beim Top - Management und oft auch bei der IT - Abteilung. Allerdings hat die IT - Sicherheit einen durchaus weiteren Ansatz als nur IT - Systeme. Darüber hinaus berührt sie das Personal, die Sicherheit, physische Sicherheit und rechtliche Regelungen. Wenn in Ihrem Unternehmen bereits ein Qualitätsmanagementsystem vorhanden ist, dann kann man ISO 27001 mit der ISO 9001:2015 kombinieren und als Basis für das ISMS - System nutzen. Handelsorganisationen und Verbände, die die Zertifizierung bereits absolviert haben, können gute Quellen für Informationen und Erfahrungen sein. Man kann bei ihnen erfahren wie man am besten startet bzw. man kann seine Erfahrungen mit ihren abgleichen. Vielleicht möchten Sie auch erstmal einen LRQA Training besuchen? Dort können Sie mit anderen Teilnehmern oder Ihrem über IT - Sicherheit diskutieren.

Die Norm verstehen

Der erste Schritt sollte sein, sich mit der neuen Norm zu befassen. Man sollte die Kriterien, die es zu beachten gilt, nachvollziehen können. Auch die Struktur der Norm und die Struktur des eigenen zukünftigen ISMS - Systems und der dazu gehörigen Dokumentation sollte nachvollzogen worden sein. Die Norm weist zwei Teile auf:

-ISO 27002 selber ist keine Norm, sondern eine Handlungsanweisung, die Sicherheits - und Überwachsungsziele beschreibt, die man auswählen und implementieren kann, um bestimmte Risiken der IT - Sicherheit auszuschließen.

-ISO 27001 ist die Management System Norm, die die Anforderungen an die Zertifizierung des ISMS - System definiert. Diese Norm umfasst alle gemeinsamen Elemente eines Management Systems: Policy, Leadership, Planung, Betriebsablauf ( operations ), Management Review und Verbesserungswesen ( impovement ).

-Sie enthält ein Kapitel, das sich speziell mit der Identifizierung von Risiken des Informationssystems beschäftigt und einer Auswahl von passenden Kontrollmechanismen, die man mit der Norm abgleichen kann ( Annex A )

Was kommt als nächstes?

Es gibt zwei Hauptelemente in einem ISMS - System. Diese Hauptelemente können als zwei unterschiedliche Aktivitäten behandelt werden. ISO 27001 fordert die Implementierung eines ISMS - Systems, um die Sicherheitsanforderungen Ihres spezifischen Geschäfts zu identifizieren und zu dokumentieren. Die Norm fordert auch, dass die Managementprozesse definierte Vereinbarungen, Verantwortlichkeiten und Überprüfbarkeit beinhalten. D.h. Führung, Kontext, Management Review und Verbesserungswesen.

Management Prozesse

Diese Prozesse sind hinsichtlich der effektiven Implementierung eines ISMS - Systems als kritisch zu bezeichnen. Wenn Ihre Organisation bereits mit einem Qualitätsmanagementsystem wie der ISO 9001:2015 arbeitet, dann werden Ihnen diese Prozesse bekannt vorkommen. Wenn das der Fall ist, dann ist die Integration des Forderungskataloges des neuen ISMS - Systems in das vorhandene Management System, die ideale Vorgehensweise. Denn das stellt sicher, dass die Sicherheitsexpertise dort verfügbar ist, wann und wo sie gebraucht wird. Wenn Sie diese Prozesse zum ersten Mal implementieren, dann denken Sie bitte an die ganzheitliche Absicht dieser Managementsystemanforderungen. Stellen Sie sicher, dass das Topmanagement sich der Thematik annimmt, denn das Topmanagement hat die Verantwortung für die Effektivität des Management Systems und das ISMS soll von Ihm "betrieben" werden. Adäquate Resources ( Personal, Ausrüstung, Zeit und Geld ) sollten in die Entwicklung, Implementierung und Überwachung des ISMS - Systems investiert werden. Ein internes Audit überprüft, ob das ISMS - Management System wie geplant funktioniert und auch Verbesserungsmöglichkeiten aufzeigt. Durch das Management Review hat das Top Management erstmals die Möglichkeit der Auditierung und kann feststellen wie gut das System funktioniert und wie es die Geschäftstätigkeit unterstützt. Vielleicht finden Sie es sinnvoll, diese Managementprozesse mit den Überwachungszielen in Annex A zu verbinden, denn viele dieser Überwachungsmechanismen komplettieren die Managementanforderungen der ISO 27001.

Definieren Sie den Umfang

Es ist sehr wichtig, dass Sie den logischen und geographischen Umfang des ISMS - Systems so genau bestimmen, dass die Grenzen und die Verantwortlichkeiten Ihres ISMS - Systems klar sichtbar werden. Der Umfang sollte die Personen, Räume und Informationen identifizieren, die von der Einführung des ISMS - Systems betroffen sind. Sobald Sie den Umfang definiert und dokumentiert haben, können Sie die betroffenen Informationsbereiche identifizieren. Dann können Sie ebenfalls ihren Wert und "Owner" festlegen.

ISMS Vorschriften ( Policy )

Die Anforderungen, die sich auf die ISMS Vorschriften ( Policies ) beziehen, sind in beiden Normen ISO 27001 (5.2) und ISO 27002 vorhanden. Es gibt auch Referenzen, die die Policy betreffen, die sich in anderen Forderungen der ISO 27001 oder im Annex A befinden. Das wiederum liefert weitere Hinweise darauf, was die Policy beinhalten sollte. Zum Beispiel sollten die ISMS - Ziele mit den ISMS - Richtlinien ( Policy ) konsistent sein (6.2). Andere Richtlinien (Policies) werden erforderlich sein, um einige Überwachungsziele zu erreichen.

Risiko - Auditierung und Risikomanagement

Die Risiko - Auditierung ist das Fundament, auf dem jedes ISMS - System errichtet wurde. Es liefert den Focus für die Implementierung der Sicherheitsüberwachung und stellt sicher, dass sie dort angewendet werden, wo es am nötigsten ist. Außerdem müssen sie kosteneffizient sein und dürfen nicht dort angewendet werden, wo sie am wenigsten nützen. Die Risiko - Auditierung hilft die Antwort auf die Frage zu liefern: Wieviel Sicherheit brauchen wir? Eine der Hauptbetrachtungsweisen ist, dass man Risiko in einem positiven wie auch negativem Licht sehen kann. Risiko wird als Unsicherheit über Ziele definiert. Deswegen ist es sehr wichtig, dass man die Chancen, die sie nutzen wollen, ebenfalls betrachtet. Der Risiko - Audit umfasst alle "owners" von Informationsbestände. Man wird ohne sie kein effektives Risiko-Audit durchführen können. Der erste Schritt ist es eine Risiko Audit - Methode festzulegen und zu dokumentieren. Es gibt passende Methoden, die meist computerbasiert sind, wie z.B. CRAMM. ISO 31000 enthält weitere Informationen darüber, wie man die richtige und passende Methode für die spezifische Struktur und Komplexität des eigenen Informationssystems findet. Der Risiko Auditierungsprozess umfasst die Identifizierung- und Bewertung der Informationsbestände. Die Bewertung muss nicht finanziell sein und kann auch Reputationsschäden und einen Kompromiss der regulierenden Vorschriften umfassen. ( das ist dann genau da, wo Ihr Kontext einen wichtigen Einfluss hat ) Dieser Prozess sollte alle Bedrohungen und Unsicherheiten umfassen und jede Chance, die mit den Informationsbeständen und deren Nutzung zu tun hat. Schließlich muss man die Höhe des Risikos festlegen und die entsprechenden Überwachungsmechanismen implementieren. Zum Beispiel ist die Bedrohung durch Verweigerung des Zugangs für ein industriell geprägtes Unternehmen in der Nähe eines petrochemischen Unternehmens wesentlich grösser als die gleiche Bedrohung für ein Büro in einem städtischen Büropark. Andersrum ist die Bedrohung von Kreditkartendatendiebstahl grösser als der Diebstahl von Produktionsdaten einer kleinen Engineeringfirma.

Risiko Behandlung

Das Risiko Audit identifiziert Risiko Levels, die dann mit dem akzeptierten Risikolevel der Sicherheitspolicy des Unternehmens abgeglichen werden müssen. Bei Risiken, die oberhalb des akzeptierten Risikolevels liegen, müssen angemessene Maßnahmen getroffen werden. Mögliche Maßnahmen wären hier zum Beispiel: Die Implementierung von Sicherheitskontrollen aus dem Annex A, die den Risikolevel auf ein akzeptables Niveau reduzieren. Der Risikiolevel sollte neu kalkuliert werden, um zu bestätigen, dass das Restrisiko unter dem akzeptablen Level ist. Die ausgewählten Überwachungsinstrumente werden in das "Statement of Applicabillity" aufgenommen. Dieses enthält die Begründung für die Aufnahme oder den Ausschluss jedes Überwachungsinstruments. Außerdem zeigt es den Status an und ermöglicht die Nachvollziehbarkeit durch den Risiko Audit.

Das Risiko in Übereinstimmung mit der Management Policy und den Kriterien für Risiko Akzeptanz akzeptieren.

Es kann sein, dass es Fälle gibt, bei denen das Restrisiko trotz der eingeleiteten Maßnahmen höher als das akzeptable Risiko ist. In diesem Fall sollte das Restrisiko Teil des Risikoakzeptanzprozesses werden. Eine Aufzeichnung der "managements acceptance of risks" sollte ebenfalls vorgehalten werden.

Das Risiko eliminieren, indem man die Sicherheitsumgebung ändert

Zum Beispiel, indem man sichere Anwendungen installiert, bei denen Schwachstellen, die man während des Datenverarbeitungsprozesses entdeckt hat, ausgemerzt sind; oder indem man physische Gegenstände in ein höheres Stockwerk transportiert, wenn zum Beispiel die Gefahr von Überschwemmungen droht. Solche Entscheidungen müssen geschäftliche und finanzielle Betrachtungen in Erwägung ziehen. Noch einmal - das Restrisiko sollte nochmal entsprechend den Risikovermeidungsmaßnahmen re- kalkuliert werden.

Verschiebung des Risikos durch Herausnahme einer angemessenen Versicherung oder Outsourcing des Managements von physischen Anlagen oder Businessprozessen.

Die Organisation, die das Risiko akzeptiert, sollte sich dessen bewusst sein und damit einverstanden sein, ihre Verpflichtungen zu erfüllen. Verträge mit Organisationen, die Leistungen outsourcen, sollten die spezifisch passenden Sicherheitsanforderungen erfüllen. Der Risikoplan wird dafür eingesetzt, die Risiken zu managen, indem man die geplanten und durchgeführten Maßnahmen identifiziert. Darüber hinaus sind die Zeitpläne für die Vervollständigung der ausstehenden Maßnahmen zu berücksichtigen. Die Planung sollte die Maßnahmen priorisieren und alle Verantwortlichkeiten und detaillierten Maßnahmenpläne enthalten.

Zertifizierung

Nicht alle Zertifizierungsunternehmen sind gleich. Wenn Sie mit einem Zertifizierungsunternehmen zusammenarbeiten, dann möchten Sie sichergehen, dass es durch eine nationale Akkreditierungsorganisation akkreditiert ist. Bei Lloyd´s ist das die UKAS ( United Kingdom Accreditation Service ). Besuchen Sie die Website ( www.ukas.com ), wenn Sie weitere Informationen über die Akkreditierung benötigen. Zertifizierung ist eine externe Bewertung Ihres Managementsystems. Sie bescheinigt, dass sie die Anforderungen der ISO 27001:2013- der internationalen Informationssicherheitsmanagement-Norm, gerecht werden. Die Wahl Ihrer Zertifizierungsgesellschaft wird ebenfalls eine Menge darüber aussagen, wie wichtig Sie Managementsysteme halten. Sie sollten eine Zertifizierungsgesellschaft auswählen, die Ihnen helfen kann Ihr Managementsystem so zu entwickeln, dass es sein ganzes Potential ausschöpfen kann. Alle LRQA - Auditoren durchlaufen einen rigorosen Auswahlprozess und Trainingsprogramm, dass von einem kontinuierlichen, permanenten persönlichen Entwicklungsplan begleitet wird. Das gibt Ihnen die Sicherheit, dass wenn Sie LRQA als Ihre Zertifizierungsgesellschaft auswählen, Sie die Sicherheit haben, einen gründlichen aber auch fairen Zertifizierungsprozess zu durchlaufen. Darüber hinaus unterstützen Sie damit den fortlaufenden Entwicklungsprozess Ihres Managementssystems. Darüber hinaus, da die LRQA Marke weltweit anerkannt ist, wird Ihre LRQA - Zertifizierung dafür sorgen, dass Einkäufer weltweit Vertrauen in Ihre ISO 27001 Zertifizierung und Ihr Managementsystem haben werden.

Warum sollte man LRQA wählen?

LRQA kann Sie bei der Verbesserung Ihrer Systeme und dem Management von Risiken unterstützen. LRQA hilft Ihnen Ihre jetzige und zukünftige Leistung der Organisation zu verbessern. Durch das Verständnis was wichtig für Ihre Organisation und Ihre Stakeholders ist, helfen wir Ihnen Ihr Managementsystem und Ihr Business zum selben Zeitpunkt zu verbessern.

Gedankliche Führung

Unsere Experten sind anerkannte Stimmen in der Industrie und nehmen regelmässig an Sitzungen technischer Kommitees teil, die Normen verbessern und entwickeln.

Technische Expertise

Das technische know - how und die Projektmanagement Expertise unserer weltweit anerkannten und hochausgebildeten ISMS - Experten stellt sicher, dass unsere Dienstleistungen an Ihre Geschäftsanforderungen anpassen.

Wir verbinden internationale Expertise, tiefe Einsicht in die Informationssicherheit mit" first Class" Projektmanagement - und Kommunikationsfähigkeit. Wir sind keine Aktiengesellschaft und daher unabhängig und unteilbar in Allem was wir tun. Wir sind dazu verpflichtet, zu jeder Zeit, integer und objektiv zu handeln. Weitere Informationen erhalten Sie unter Carl.Ebelshaeuser@lrqa.com oder +49 (0)221 96757700 oder http://www.lrqa.de/kontakt-und-info/anfrage-an-lrqa.aspx

Download unserer ISO 27001 Broschüre: http://www.lrqa.de/standards-und-richtlinien/iso-iec-27001/downloads/iso-27001-leitfaden.aspx

Lloyd´s Register Deutschland GmbH ( http://www.lrqa.de ) wurde 1985 gegründet und ist eine der international führenden Gesellschaften für die Auditierung von Managementsystemen und Risikomanagement. Lloyd´s bietet Schulungen und Zertifizierung von Managementsystemen mit Schwerpunkten in folgenden Bereichen: Qualität, Umweltschutz, Arbeitssicherheit, Energiemanagement, Auditierung von Lieferketten. Mit mehr als 45 Akkreditierungen und Niederlassungen in 40 Ländern kann Lloyd´s Auditierungen in 120 Ländern durchführen. Weltweit betreuen 2.500 Auditoren mehr als 45.000 Kunden. Lloyd´s Register wurde 1760 als erste Gesellschaft zur Schiffsklassifizierung gegründet und bietet heute Dienstleistungen im Bereich Risikomanagement. Die Lloyd´s Register Gruppe ist ein gemeinnütziges Unternehmen gemäß englischem Charity-Recht, d.h. die Gewinne werden für eine gemeinnützige Stiftung verwendet bzw. wieder direkt ins Unternehmen investiert. Hierdurch ist Lloyd´s register wirtschaftlich unabhängig. Weiter Information erhalten Sie durch info@lrqa.de oder 0221- 96757700. Den Lloyd´s -Newsletter erhalten Sie unter: http://www.lrqa.de/kontakt-und-info/news-abonnieren.aspx. Weitere Infos unter: http://www.lrqa.de/standards-und-richtlinien/angebot-anfordern.aspx

Lloyd´s Register Deutschland GmbH

Carl Ebelshäuser

Adolf Grimme Allee 3

50829 Köln

info@lrqa.de

+49 (0)221 96757700

http://www.lrqa.de

(Weitere interessante Kreditkarten News & Kreditkarten Infos & Kreditkarten Tipps gibt es hier.)

Zitiert aus der Veröffentlichung des Autors >> PR-Gateway << auf http://www.freie-pressemitteilungen.de. Haftungsausschluss: Freie-PresseMitteilungen.de / dieses News-Portal distanzieren sich von dem Inhalt der News / Pressemitteilung und machen sich den Inhalt nicht zu eigen!

http://www.lrqa.de/standards-und-richtlinien/iso-iec-27001/downloads/iso-27001-leitfaden.aspx

Egal ob Sie interne Informationsmanagementsysteme leiten oder für die Informationssicherheit verantwortlich sind oder ob Sie IT - Produkte und Dienstleistungen für Ihre Kunden entwickeln - effektive Informationssicherheitssysteme ( ISMS) sind wichtig. Sie helfen Ihnen die richtigen Kontrollen, Systeme und Produkte zu entwickeln, um die ständig steigenden Anforderungen Ihrer Kunden und Partner erfüllen zu können. Die ISO 27001 stellt sicher, dass die Daten von "interessierten Dritten" wie zum Beispiel ihre Kunden, Mitarbeiter, Handelspartner und ganz allgemein die Gesellschaft durch adäquate Kontrollmechanismen geschützt sind. Ihre Anforderungen zu verstehen- das ist der Schlüssel für die Implementierung Ihres Managementsystems. Eine ISMS Zertifizierung nach ISO 27001 kann Ihnen helfen Ihren Handelspartnern und Kunden zu verdeutlichen, dass Sie Informationssicherheit ernst nehmen. Es ist ein deutlicher Beweis, dass eine Organisation ihr Commitment zur Informationssicherheit ernst nimmt. Dieser Artikel möchte Hilfestellung und Ratgeber für diejenigen sein, die sich mit der Zertifizierung ihres Unternehmens hinsichtlich eines ISMS - Systems befassen. Die Artikel wurde von Jonathan Alsop, LRQA ISO 27001 Lead Auditor und Rob Acker, LRQA ICT Technical Manager verfasst.

Einführung zur Implementierung eines ISMS - Systems.

Die UK FSA ( Financial Services Authority - die Finanzaufsicht ) bezieht sich in ihrer Veröffentlichung "Operational risk systems and controls" (Kapitel 142, Seite 57) auf die ISO 27001 wie folgt: Eine Firma sollte sich mit der Wirksamkeit Ihrer Systeme und Kontrollmechanismen, die für die Datenverarbeitung und Informationssicherheit vorgesehen sind, beschäftigen. Zusätzlich zu den normalen geschäftlichen Anforderungen an vertrauliche Informationen, wie Vertrags- und Preisinformationen, Urheberrechte, etc. gibt es seit kurzem weitergehende Anforderungen ( wie zum Beispiel Sarbanes-Oxley, Cobit etc. ) im Bereich der Regulierung und Corporate Governance, die wesentlich fordernder hinsichtlich der Integrität Ihrer Unternehmens - und Finanzinformationen sind. Indem man ein Information Security Management System ( ISMS ) implementiert, bekommt man die Sicherheit, dass die unternehmenseigenen Sicherheitsvorkehrungen auf dem zur Zeit besten Stand der Technik basieren. Wenn man sein Management System nach ISO 27001 durch eine aussenstehende Zertifizierungsgesellschaft ( wie zum Beispiel LRQA ) zertifizieren lässt, dann erhält man einen unabhängigen und unvoreingenommenen Blick auf den tatsächliche Wirksamkeitsumfang und die Effektivität des ISMS - Systems. Dadurch wird auch der Aussenwelt signalisiert, wie sich der Stand der Sicherheitssysteme darstellt.

Die OECD Richtlinien

Die OECD ( Organisation für wirtschaftliche Zusammenarbeit und Entwicklung )

Die OECD - Richtlinien sollen die Aufmerksamkeit auf die Gefahr für Informationssysteme und Netzwerke lenken. Weiterhin sollen die Vorschriften, Anwendungen, Prozesse angesprochen werden, die auf diese Risiken ausgerichtet sind. Weiterhin soll die Notwendigkeit verdeutlicht werden, sich mit diesen Maßnahmen zu beschäftigen und diese zu implementieren. Die neun Regeln der Richtlinien beziehen sich auf alle regelnden und operativen Hierachien, die die Sicherheit der Informationssysteme und Netzwerke gewährleisten. ISO 27001 stellt einen ISMS - Rahmen zur Verfügung, der diese Regeln unter Nutzung des PDCA - Kreises und von Managementprozessen implementiert:

-Bewusstsein: Die Teilnehmer sollten sich der Notwendigkeit von Informations - und Netzwerksicherheit im Klaren sein. Ausserdem sollten sie sich darüber im Klaren sein, was sie für die Sicherheit dieser Systeme tun können.

-Verantwortung: Alle Teilnehmer sind für die Sicherheit der Informationssysteme und Netzwerke verantwortlich.

-Reaktion: Teilnehmer sollten zeitnah und kooperativ handeln, um Sicherheitsvorfällen vorzubeugen, Vorfälle zu entdecken, und auf Vorfälle zu reagieren.

-Risiko Audits: Die Teilnehmer sollten Risiko Audits durchführen.

-Sicherheitskonfiguration und -implementierung: Die Teilnehmer sollen Sicherheit als ein wesentliches Element der Informationssysteme und Netzwerke leben.

-Sicherheitsmanagement: Die Teilnehmer sollten einen umfassenden Ansatz für das Sicherheitsmanagement wählen.

-Neubewertung: Die Teilnehmer sollten die Sicherheit der Informationssysteme und - netzwerke überarbeiten und neu bewerten. Ausserdem sollten sie angemessene Modifizierungen der Sicherheitspolicies, Arbeitsabläufe, Maßnahmen und Prozesse durchführen.

-Es geht los: Wie auch immer der aktuelle Organisationsgrad Ihrer Organisation zu Zeit ist - der erste Schritt der Implementierung eines ISMS - System ist immer die Zustimmung und Unterstützung durch das Management. Motivation und Führung muss jetzt durch das Topmanagement geleistet werden. Das Management muss sich in dieser Phase aktiv engagieren und die Richtung für das ISMS - System angeben. Das System muss mit dem strategischen Ansatz der Organisation kompatibel sein. Ausserdem sollte das Management Schlüselbegriffe wie Policies und Ziele als Führungsinstrumente nutzen. Der Erfolg wird eintreten wenn das Management die Gründe für die Implementierung eines ISMS - Systems nachvollziehen kann und die Implementierung und den Betrieb voll und ganz unterstützt.

Die Planung,die den Erfolg sicherstellt

Wie bei jedem anderen Projekt auch, wird der Erfolg umso wahrscheinlicher, je realistischer und überlegter man vorgeht. Wichtig ist, die tatsächliche Performance mit den Planvorgaben abzugleichen und auf unvorhergesehene Ereignisse angemessen reagieren zu können. Der Plan sollte unter Berücksichtigung des Zeitfaktors und der knappen Resource erstellt werden. Das Top - Management sollte die erforderlichen Resourcen bereitstellen. Die Gesamtverantwortung liegt immer beim Top - Management und oft auch bei der IT - Abteilung. Allerdings hat die IT - Sicherheit einen durchaus weiteren Ansatz als nur IT - Systeme. Darüber hinaus berührt sie das Personal, die Sicherheit, physische Sicherheit und rechtliche Regelungen. Wenn in Ihrem Unternehmen bereits ein Qualitätsmanagementsystem vorhanden ist, dann kann man ISO 27001 mit der ISO 9001:2015 kombinieren und als Basis für das ISMS - System nutzen. Handelsorganisationen und Verbände, die die Zertifizierung bereits absolviert haben, können gute Quellen für Informationen und Erfahrungen sein. Man kann bei ihnen erfahren wie man am besten startet bzw. man kann seine Erfahrungen mit ihren abgleichen. Vielleicht möchten Sie auch erstmal einen LRQA Training besuchen? Dort können Sie mit anderen Teilnehmern oder Ihrem über IT - Sicherheit diskutieren.

Die Norm verstehen

Der erste Schritt sollte sein, sich mit der neuen Norm zu befassen. Man sollte die Kriterien, die es zu beachten gilt, nachvollziehen können. Auch die Struktur der Norm und die Struktur des eigenen zukünftigen ISMS - Systems und der dazu gehörigen Dokumentation sollte nachvollzogen worden sein. Die Norm weist zwei Teile auf:

-ISO 27002 selber ist keine Norm, sondern eine Handlungsanweisung, die Sicherheits - und Überwachsungsziele beschreibt, die man auswählen und implementieren kann, um bestimmte Risiken der IT - Sicherheit auszuschließen.

-ISO 27001 ist die Management System Norm, die die Anforderungen an die Zertifizierung des ISMS - System definiert. Diese Norm umfasst alle gemeinsamen Elemente eines Management Systems: Policy, Leadership, Planung, Betriebsablauf ( operations ), Management Review und Verbesserungswesen ( impovement ).

-Sie enthält ein Kapitel, das sich speziell mit der Identifizierung von Risiken des Informationssystems beschäftigt und einer Auswahl von passenden Kontrollmechanismen, die man mit der Norm abgleichen kann ( Annex A )

Was kommt als nächstes?

Es gibt zwei Hauptelemente in einem ISMS - System. Diese Hauptelemente können als zwei unterschiedliche Aktivitäten behandelt werden. ISO 27001 fordert die Implementierung eines ISMS - Systems, um die Sicherheitsanforderungen Ihres spezifischen Geschäfts zu identifizieren und zu dokumentieren. Die Norm fordert auch, dass die Managementprozesse definierte Vereinbarungen, Verantwortlichkeiten und Überprüfbarkeit beinhalten. D.h. Führung, Kontext, Management Review und Verbesserungswesen.

Management Prozesse

Diese Prozesse sind hinsichtlich der effektiven Implementierung eines ISMS - Systems als kritisch zu bezeichnen. Wenn Ihre Organisation bereits mit einem Qualitätsmanagementsystem wie der ISO 9001:2015 arbeitet, dann werden Ihnen diese Prozesse bekannt vorkommen. Wenn das der Fall ist, dann ist die Integration des Forderungskataloges des neuen ISMS - Systems in das vorhandene Management System, die ideale Vorgehensweise. Denn das stellt sicher, dass die Sicherheitsexpertise dort verfügbar ist, wann und wo sie gebraucht wird. Wenn Sie diese Prozesse zum ersten Mal implementieren, dann denken Sie bitte an die ganzheitliche Absicht dieser Managementsystemanforderungen. Stellen Sie sicher, dass das Topmanagement sich der Thematik annimmt, denn das Topmanagement hat die Verantwortung für die Effektivität des Management Systems und das ISMS soll von Ihm "betrieben" werden. Adäquate Resources ( Personal, Ausrüstung, Zeit und Geld ) sollten in die Entwicklung, Implementierung und Überwachung des ISMS - Systems investiert werden. Ein internes Audit überprüft, ob das ISMS - Management System wie geplant funktioniert und auch Verbesserungsmöglichkeiten aufzeigt. Durch das Management Review hat das Top Management erstmals die Möglichkeit der Auditierung und kann feststellen wie gut das System funktioniert und wie es die Geschäftstätigkeit unterstützt. Vielleicht finden Sie es sinnvoll, diese Managementprozesse mit den Überwachungszielen in Annex A zu verbinden, denn viele dieser Überwachungsmechanismen komplettieren die Managementanforderungen der ISO 27001.

Definieren Sie den Umfang

Es ist sehr wichtig, dass Sie den logischen und geographischen Umfang des ISMS - Systems so genau bestimmen, dass die Grenzen und die Verantwortlichkeiten Ihres ISMS - Systems klar sichtbar werden. Der Umfang sollte die Personen, Räume und Informationen identifizieren, die von der Einführung des ISMS - Systems betroffen sind. Sobald Sie den Umfang definiert und dokumentiert haben, können Sie die betroffenen Informationsbereiche identifizieren. Dann können Sie ebenfalls ihren Wert und "Owner" festlegen.

ISMS Vorschriften ( Policy )

Die Anforderungen, die sich auf die ISMS Vorschriften ( Policies ) beziehen, sind in beiden Normen ISO 27001 (5.2) und ISO 27002 vorhanden. Es gibt auch Referenzen, die die Policy betreffen, die sich in anderen Forderungen der ISO 27001 oder im Annex A befinden. Das wiederum liefert weitere Hinweise darauf, was die Policy beinhalten sollte. Zum Beispiel sollten die ISMS - Ziele mit den ISMS - Richtlinien ( Policy ) konsistent sein (6.2). Andere Richtlinien (Policies) werden erforderlich sein, um einige Überwachungsziele zu erreichen.

Risiko - Auditierung und Risikomanagement

Die Risiko - Auditierung ist das Fundament, auf dem jedes ISMS - System errichtet wurde. Es liefert den Focus für die Implementierung der Sicherheitsüberwachung und stellt sicher, dass sie dort angewendet werden, wo es am nötigsten ist. Außerdem müssen sie kosteneffizient sein und dürfen nicht dort angewendet werden, wo sie am wenigsten nützen. Die Risiko - Auditierung hilft die Antwort auf die Frage zu liefern: Wieviel Sicherheit brauchen wir? Eine der Hauptbetrachtungsweisen ist, dass man Risiko in einem positiven wie auch negativem Licht sehen kann. Risiko wird als Unsicherheit über Ziele definiert. Deswegen ist es sehr wichtig, dass man die Chancen, die sie nutzen wollen, ebenfalls betrachtet. Der Risiko - Audit umfasst alle "owners" von Informationsbestände. Man wird ohne sie kein effektives Risiko-Audit durchführen können. Der erste Schritt ist es eine Risiko Audit - Methode festzulegen und zu dokumentieren. Es gibt passende Methoden, die meist computerbasiert sind, wie z.B. CRAMM. ISO 31000 enthält weitere Informationen darüber, wie man die richtige und passende Methode für die spezifische Struktur und Komplexität des eigenen Informationssystems findet. Der Risiko Auditierungsprozess umfasst die Identifizierung- und Bewertung der Informationsbestände. Die Bewertung muss nicht finanziell sein und kann auch Reputationsschäden und einen Kompromiss der regulierenden Vorschriften umfassen. ( das ist dann genau da, wo Ihr Kontext einen wichtigen Einfluss hat ) Dieser Prozess sollte alle Bedrohungen und Unsicherheiten umfassen und jede Chance, die mit den Informationsbeständen und deren Nutzung zu tun hat. Schließlich muss man die Höhe des Risikos festlegen und die entsprechenden Überwachungsmechanismen implementieren. Zum Beispiel ist die Bedrohung durch Verweigerung des Zugangs für ein industriell geprägtes Unternehmen in der Nähe eines petrochemischen Unternehmens wesentlich grösser als die gleiche Bedrohung für ein Büro in einem städtischen Büropark. Andersrum ist die Bedrohung von Kreditkartendatendiebstahl grösser als der Diebstahl von Produktionsdaten einer kleinen Engineeringfirma.

Risiko Behandlung

Das Risiko Audit identifiziert Risiko Levels, die dann mit dem akzeptierten Risikolevel der Sicherheitspolicy des Unternehmens abgeglichen werden müssen. Bei Risiken, die oberhalb des akzeptierten Risikolevels liegen, müssen angemessene Maßnahmen getroffen werden. Mögliche Maßnahmen wären hier zum Beispiel: Die Implementierung von Sicherheitskontrollen aus dem Annex A, die den Risikolevel auf ein akzeptables Niveau reduzieren. Der Risikiolevel sollte neu kalkuliert werden, um zu bestätigen, dass das Restrisiko unter dem akzeptablen Level ist. Die ausgewählten Überwachungsinstrumente werden in das "Statement of Applicabillity" aufgenommen. Dieses enthält die Begründung für die Aufnahme oder den Ausschluss jedes Überwachungsinstruments. Außerdem zeigt es den Status an und ermöglicht die Nachvollziehbarkeit durch den Risiko Audit.

Das Risiko in Übereinstimmung mit der Management Policy und den Kriterien für Risiko Akzeptanz akzeptieren.

Es kann sein, dass es Fälle gibt, bei denen das Restrisiko trotz der eingeleiteten Maßnahmen höher als das akzeptable Risiko ist. In diesem Fall sollte das Restrisiko Teil des Risikoakzeptanzprozesses werden. Eine Aufzeichnung der "managements acceptance of risks" sollte ebenfalls vorgehalten werden.

Das Risiko eliminieren, indem man die Sicherheitsumgebung ändert

Zum Beispiel, indem man sichere Anwendungen installiert, bei denen Schwachstellen, die man während des Datenverarbeitungsprozesses entdeckt hat, ausgemerzt sind; oder indem man physische Gegenstände in ein höheres Stockwerk transportiert, wenn zum Beispiel die Gefahr von Überschwemmungen droht. Solche Entscheidungen müssen geschäftliche und finanzielle Betrachtungen in Erwägung ziehen. Noch einmal - das Restrisiko sollte nochmal entsprechend den Risikovermeidungsmaßnahmen re- kalkuliert werden.

Verschiebung des Risikos durch Herausnahme einer angemessenen Versicherung oder Outsourcing des Managements von physischen Anlagen oder Businessprozessen.

Die Organisation, die das Risiko akzeptiert, sollte sich dessen bewusst sein und damit einverstanden sein, ihre Verpflichtungen zu erfüllen. Verträge mit Organisationen, die Leistungen outsourcen, sollten die spezifisch passenden Sicherheitsanforderungen erfüllen. Der Risikoplan wird dafür eingesetzt, die Risiken zu managen, indem man die geplanten und durchgeführten Maßnahmen identifiziert. Darüber hinaus sind die Zeitpläne für die Vervollständigung der ausstehenden Maßnahmen zu berücksichtigen. Die Planung sollte die Maßnahmen priorisieren und alle Verantwortlichkeiten und detaillierten Maßnahmenpläne enthalten.

Zertifizierung

Nicht alle Zertifizierungsunternehmen sind gleich. Wenn Sie mit einem Zertifizierungsunternehmen zusammenarbeiten, dann möchten Sie sichergehen, dass es durch eine nationale Akkreditierungsorganisation akkreditiert ist. Bei Lloyd´s ist das die UKAS ( United Kingdom Accreditation Service ). Besuchen Sie die Website ( www.ukas.com ), wenn Sie weitere Informationen über die Akkreditierung benötigen. Zertifizierung ist eine externe Bewertung Ihres Managementsystems. Sie bescheinigt, dass sie die Anforderungen der ISO 27001:2013- der internationalen Informationssicherheitsmanagement-Norm, gerecht werden. Die Wahl Ihrer Zertifizierungsgesellschaft wird ebenfalls eine Menge darüber aussagen, wie wichtig Sie Managementsysteme halten. Sie sollten eine Zertifizierungsgesellschaft auswählen, die Ihnen helfen kann Ihr Managementsystem so zu entwickeln, dass es sein ganzes Potential ausschöpfen kann. Alle LRQA - Auditoren durchlaufen einen rigorosen Auswahlprozess und Trainingsprogramm, dass von einem kontinuierlichen, permanenten persönlichen Entwicklungsplan begleitet wird. Das gibt Ihnen die Sicherheit, dass wenn Sie LRQA als Ihre Zertifizierungsgesellschaft auswählen, Sie die Sicherheit haben, einen gründlichen aber auch fairen Zertifizierungsprozess zu durchlaufen. Darüber hinaus unterstützen Sie damit den fortlaufenden Entwicklungsprozess Ihres Managementssystems. Darüber hinaus, da die LRQA Marke weltweit anerkannt ist, wird Ihre LRQA - Zertifizierung dafür sorgen, dass Einkäufer weltweit Vertrauen in Ihre ISO 27001 Zertifizierung und Ihr Managementsystem haben werden.

Warum sollte man LRQA wählen?

LRQA kann Sie bei der Verbesserung Ihrer Systeme und dem Management von Risiken unterstützen. LRQA hilft Ihnen Ihre jetzige und zukünftige Leistung der Organisation zu verbessern. Durch das Verständnis was wichtig für Ihre Organisation und Ihre Stakeholders ist, helfen wir Ihnen Ihr Managementsystem und Ihr Business zum selben Zeitpunkt zu verbessern.

Gedankliche Führung

Unsere Experten sind anerkannte Stimmen in der Industrie und nehmen regelmässig an Sitzungen technischer Kommitees teil, die Normen verbessern und entwickeln.

Technische Expertise

Das technische know - how und die Projektmanagement Expertise unserer weltweit anerkannten und hochausgebildeten ISMS - Experten stellt sicher, dass unsere Dienstleistungen an Ihre Geschäftsanforderungen anpassen.

Wir verbinden internationale Expertise, tiefe Einsicht in die Informationssicherheit mit" first Class" Projektmanagement - und Kommunikationsfähigkeit. Wir sind keine Aktiengesellschaft und daher unabhängig und unteilbar in Allem was wir tun. Wir sind dazu verpflichtet, zu jeder Zeit, integer und objektiv zu handeln. Weitere Informationen erhalten Sie unter Carl.Ebelshaeuser@lrqa.com oder +49 (0)221 96757700 oder http://www.lrqa.de/kontakt-und-info/anfrage-an-lrqa.aspx

Download unserer ISO 27001 Broschüre: http://www.lrqa.de/standards-und-richtlinien/iso-iec-27001/downloads/iso-27001-leitfaden.aspx

Lloyd´s Register Deutschland GmbH ( http://www.lrqa.de ) wurde 1985 gegründet und ist eine der international führenden Gesellschaften für die Auditierung von Managementsystemen und Risikomanagement. Lloyd´s bietet Schulungen und Zertifizierung von Managementsystemen mit Schwerpunkten in folgenden Bereichen: Qualität, Umweltschutz, Arbeitssicherheit, Energiemanagement, Auditierung von Lieferketten. Mit mehr als 45 Akkreditierungen und Niederlassungen in 40 Ländern kann Lloyd´s Auditierungen in 120 Ländern durchführen. Weltweit betreuen 2.500 Auditoren mehr als 45.000 Kunden. Lloyd´s Register wurde 1760 als erste Gesellschaft zur Schiffsklassifizierung gegründet und bietet heute Dienstleistungen im Bereich Risikomanagement. Die Lloyd´s Register Gruppe ist ein gemeinnütziges Unternehmen gemäß englischem Charity-Recht, d.h. die Gewinne werden für eine gemeinnützige Stiftung verwendet bzw. wieder direkt ins Unternehmen investiert. Hierdurch ist Lloyd´s register wirtschaftlich unabhängig. Weiter Information erhalten Sie durch info@lrqa.de oder 0221- 96757700. Den Lloyd´s -Newsletter erhalten Sie unter: http://www.lrqa.de/kontakt-und-info/news-abonnieren.aspx. Weitere Infos unter: http://www.lrqa.de/standards-und-richtlinien/angebot-anfordern.aspx

Lloyd´s Register Deutschland GmbH

Carl Ebelshäuser

Adolf Grimme Allee 3

50829 Köln

info@lrqa.de

+49 (0)221 96757700

http://www.lrqa.de

(Weitere interessante Kreditkarten News & Kreditkarten Infos & Kreditkarten Tipps gibt es hier.)

Zitiert aus der Veröffentlichung des Autors >> PR-Gateway << auf http://www.freie-pressemitteilungen.de. Haftungsausschluss: Freie-PresseMitteilungen.de / dieses News-Portal distanzieren sich von dem Inhalt der News / Pressemitteilung und machen sich den Inhalt nicht zu eigen!

|

|

Für die Inhalte dieser Veröffentlichung ist nicht News-Central.de als News-Portal sondern ausschließlich der Autor (PR-Gateway) verantwortlich (siehe AGB). Haftungsausschluss: News-Central.de distanziert sich von dem Inhalt dieser Veröffentlichung (News / Pressemitteilung inklusive etwaiger Bilder) und macht sich diesen demzufolge auch nicht zu Eigen! |

| "Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern!" | Anmelden/Neuanmeldung | 0 Kommentare |

|

| | Für den Inhalt der Kommentare sind die Verfasser verantwortlich. |

|

|

|

Keine anonymen Kommentare möglich, bitte zuerst anmelden |

|

| Diese Web-Videos bei News-Central.de könnten Sie auch interessieren: |

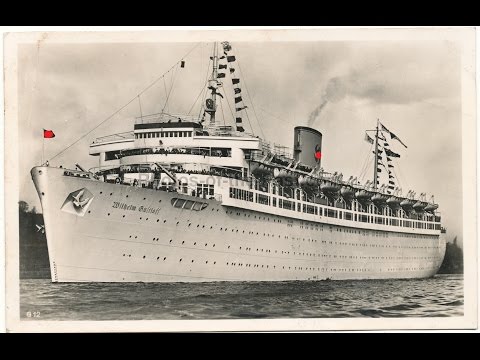

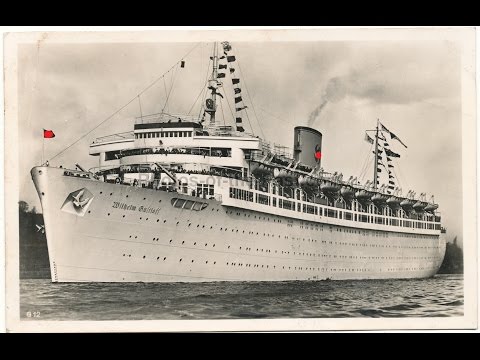

(Doku in HD) Die große Flucht (2/5) Der Untergang d ...

| (Doku in HD) Die große Flucht (1/5) Der große Treck ...

| Holocaust: Alltag Holocaust - eine KZ-Aufseherin er ...

|

|

|

| Diese Testberichte bei News-Central.de könnten Sie auch interessieren: |

Rotwein Femar Roma Rosso DOC Der Femar Roma Rosso DOC (0,75L) von Femar Vini Sr, IT-Monte Porzio Catone, Roma, ist einer der besten Rotweine, den man zu seinem Preis bekommt - kaum zu toppen!

(Weitere Testberichte zu Le ... (Peter, 07.4.2024) Rotwein Femar Roma Rosso DOC Der Femar Roma Rosso DOC (0,75L) von Femar Vini Sr, IT-Monte Porzio Catone, Roma, ist einer der besten Rotweine, den man zu seinem Preis bekommt - kaum zu toppen!

(Weitere Testberichte zu Le ... (Peter, 07.4.2024)

REEVA Instant-Nudelgericht RIND GESCHMACK Reeva Instant Nudeln mit BBQ-Rindfleischgeschmack (60g):

In nur 5 Minuten fertig – mit 300 ml heißem Wasser übergießen, 5 Minuten ziehen lassen und umrühren.

Solide kleine Mahlzeit ... (xyz_101, 04.4.2024) REEVA Instant-Nudelgericht RIND GESCHMACK Reeva Instant Nudeln mit BBQ-Rindfleischgeschmack (60g):

In nur 5 Minuten fertig – mit 300 ml heißem Wasser übergießen, 5 Minuten ziehen lassen und umrühren.

Solide kleine Mahlzeit ... (xyz_101, 04.4.2024)

Saperavi 2018 - Rotwein aus Russland Saperavi ist eine dunkle Rebsorte aus dem Alasani-Tal in der Region Kachetien in Ost-Georgien.

Der russische Saperavi 2018 kommt aus Sennoy im Temryuksky District desKrasnodar Kra ... (HildeBL2022, 20.2.2023) Saperavi 2018 - Rotwein aus Russland Saperavi ist eine dunkle Rebsorte aus dem Alasani-Tal in der Region Kachetien in Ost-Georgien.

Der russische Saperavi 2018 kommt aus Sennoy im Temryuksky District desKrasnodar Kra ... (HildeBL2022, 20.2.2023)

Japanische Nudelsuppe Ramen von OYAKATA (Sojasoße) Hier in der Variante mit dem Geschmack von Sojasoße und einer Gemüsemischung aus Schnittlauch, Mais, Karotten und Lauch.

Mir hat sie nicht zugesagt - ich fand sie geschmacksarm.

( ... (KlausFPM, 20.2.2023) Japanische Nudelsuppe Ramen von OYAKATA (Sojasoße) Hier in der Variante mit dem Geschmack von Sojasoße und einer Gemüsemischung aus Schnittlauch, Mais, Karotten und Lauch.

Mir hat sie nicht zugesagt - ich fand sie geschmacksarm.

( ... (KlausFPM, 20.2.2023)

Wesenitz-Bitter - schmackhafter sächsischer Magenbitter Der Sächsischer Magenbitter Wesenitz-Bitter (33%) ist mild und schmackhaft.

Der Wesenitz-Bitter wird seit 1906 nach einem überlieferten Rezept in Dürrröhrsdorf hergestellt. Wesenitz-Bitter - schmackhafter sächsischer Magenbitter Der Sächsischer Magenbitter Wesenitz-Bitter (33%) ist mild und schmackhaft.

Der Wesenitz-Bitter wird seit 1906 nach einem überlieferten Rezept in Dürrröhrsdorf hergestellt.

Saftorangen

Zur Zeit im Angebot bei Famila:

Ägyptische Saftorangen "Valencia".

Bitte beachten: Bei optimaler Reife ist das Verhältnis zwischen Süße und Säure besonders ausgew ... (Heinz-absolut-Berlin, 05.5.2021) Saftorangen

Zur Zeit im Angebot bei Famila:

Ägyptische Saftorangen "Valencia".

Bitte beachten: Bei optimaler Reife ist das Verhältnis zwischen Süße und Säure besonders ausgew ... (Heinz-absolut-Berlin, 05.5.2021)

Badesalz AntiStress 1300g - Meersalz mit 100% natürlichem ätherischem Rosmarin- & Wacholderöl

Das Meersalz verbessert die Hautbeschaffenheit und hat auf den Körper eine positive Wirkung, es versorgt ihn mit notwendigen Makro-und Mikroelementen.

Das Badesalz ist reich ... (Bernd-Berlin-13189, 05.5.2021) Badesalz AntiStress 1300g - Meersalz mit 100% natürlichem ätherischem Rosmarin- & Wacholderöl

Das Meersalz verbessert die Hautbeschaffenheit und hat auf den Körper eine positive Wirkung, es versorgt ihn mit notwendigen Makro-und Mikroelementen.

Das Badesalz ist reich ... (Bernd-Berlin-13189, 05.5.2021)

Lamm-Hüfte tiefgefroren aus Neuseeland (Metro)

Lamm-Hüfte tiefgefroren aus Neuseeland von der Metro

4 Stück á 175 g Stücke, ohne Fettdeckel, ohne Knochen, aeinzeln vak.-verpackt ca. 700 g

Qualität und Geschmac ... (Petra-38-Berlin, 05.5.2021) Lamm-Hüfte tiefgefroren aus Neuseeland (Metro)

Lamm-Hüfte tiefgefroren aus Neuseeland von der Metro

4 Stück á 175 g Stücke, ohne Fettdeckel, ohne Knochen, aeinzeln vak.-verpackt ca. 700 g

Qualität und Geschmac ... (Petra-38-Berlin, 05.5.2021)

Greywacke Sauvignon Blanc Marlborough NZL trocken 0,75l

Ein trockener Weißwein mit kräftiger gelber Farbe aus Neuseeland, würziger Geschmack mit Fruchtaromen.

Er passt sehr gut zu Gerichten mit Meeresfrüchten und zu asiatischen G ... (Heinz-integerBLN, 02.5.2021) Greywacke Sauvignon Blanc Marlborough NZL trocken 0,75l

Ein trockener Weißwein mit kräftiger gelber Farbe aus Neuseeland, würziger Geschmack mit Fruchtaromen.

Er passt sehr gut zu Gerichten mit Meeresfrüchten und zu asiatischen G ... (Heinz-integerBLN, 02.5.2021)

Doña María Mole Gewürzpaste

Diese Paste ist das Topping für ihre Enchiladas.

Und wenn sie sich beim Essen fragen, ist da etwa Schokolade drin, richtig, auch die kann man zum Würzen nehmen.

B ... (Frederik de Kulm, 24.4.2021) Doña María Mole Gewürzpaste

Diese Paste ist das Topping für ihre Enchiladas.

Und wenn sie sich beim Essen fragen, ist da etwa Schokolade drin, richtig, auch die kann man zum Würzen nehmen.

B ... (Frederik de Kulm, 24.4.2021)

| Diese News bei News-Central.de könnten Sie auch interessieren: |

St. Christoph und Nevis für die Marokkanität der Sahara (PR-Gateway, Freitag, 19. April 2024) St. Christoph und Nevis für die Marokkanität der Sahara (PR-Gateway, Freitag, 19. April 2024)

St. Kitts und Nevis hat seine ständige Position zugunsten der Souveränität Marokkos über seine Sahara und seiner territorialen Integrität bekräftigt.

Der Minister für auswärtige Angelegenheiten, internationalen Handel, Industrie, Handel und Verbraucherschutz, wirtschaftliche Entwicklung und Investitionen von St. Kitts und Nevis, Denzil Llewellyn Douglas, bekräftigte am 17. April 2024 in Rabat die konstante Position seines Landes "zur Unterstützung der Souveränität Marokkos über das Ge ...

Schwangere Sängerin im 7. Monat erreicht die Dance Charts! (PR-Gateway, Freitag, 19. April 2024) Schwangere Sängerin im 7. Monat erreicht die Dance Charts! (PR-Gateway, Freitag, 19. April 2024)

Mit dem Song "I Can"t Wait For You" schafften es die Künstler Selin Akbaba & Gliffo in die Top10 der NuDisco Genre Charts mit Remixen von HeYoMa & Julius Koesling

Kann eine Sängerin im 7. Monat der Schwangerschaft eine professionelle Studioproduktion einsingen?

Den Beweis, dass dies geht, trat kürzlich die - inzwischen frisch gebackene Mutter - Selin Akbaba an. Sitzend statt wie üblich stehend sang sie im Berliner Studio den Titel "I Can"t Wait For You" ein und mach ...

Welttag des Buches und des Urheberrechts 2024 (Kummer, Freitag, 19. April 2024) Welttag des Buches und des Urheberrechts 2024 (Kummer, Freitag, 19. April 2024)

Alle Jahre wieder. Am 23. April 2024 ist es wieder so weit. Ein Muss für jeden Bücherwurm und ein optimaler Tag, um Menschen für Bücher zu begeistern.

Der Welttag des Buches (World Book and Copyright Day) am 23. April ist seit 1995 ein von der UNESCO weltweit eingerichteter Feiertag für das Lesen, für Bücher, für die Kultur des geschriebenen Wortes und auch für die Rechte ihrer Autoren.

Das Datum des 23. April geht zurück auf den Georgstag. Es bezieht sich auf die katalani ...

schuhplus erhält WELT-Auszeichnung \'\'Preis-Champion 2024\'\' (PR-Gateway, Donnerstag, 18. April 2024) schuhplus erhält WELT-Auszeichnung \'\'Preis-Champion 2024\'\' (PR-Gateway, Donnerstag, 18. April 2024)

Platz 1 aller Online-Schuhhändler in Deutschland in der Kundenbegeisterung

(Köln/Dörverden) (18.04.2024) Das auf Schuhe in Übergrößen spezialisierte Versandhaus schuhplus wurde vom Verlag WELT mit dem Award "Preis-Champion 2024" ausgezeichnet. Europas führender XL-Schuheinzelhändler sorgt laut Kundenvoting mit fairen Preisen für messbare Kundenbegeisterung. Ein unverkennbares Highlight vermittelt der Blick auf die eigene Branche. U ...

Investieren in die Zukunft der Landwirtschaft: Warum es jetzt an der Zeit ist (PR-Gateway, Donnerstag, 18. April 2024) Investieren in die Zukunft der Landwirtschaft: Warum es jetzt an der Zeit ist (PR-Gateway, Donnerstag, 18. April 2024)

In einer Welt, die sich rasant verändert, steht die Landwirtschaft an einem Wendepunkt. Angesichts der wachsenden globalen Bevölkerung, des Klimawandels und der schwindenden natürlichen Ressourcen ist es dringender denn je, in nachhaltige und innovative landwirtschaftliche Praktiken zu investieren. Die Zukunft der Landwirtschaft hängt von unserer Fähigkeit ab, die Art und Weise, wie wir Nahrungsmittel produzieren, grundlegend zu verändern, um nicht nur die Ernährungssicherheit weltwe ...

\'\'Cotton Eye Joe\'\' - Weltrekord auf YouTube: Drei Milliarden Aufrufe in 26 Tagen (PR-Gateway, Mittwoch, 17. April 2024) \'\'Cotton Eye Joe\'\' - Weltrekord auf YouTube: Drei Milliarden Aufrufe in 26 Tagen (PR-Gateway, Mittwoch, 17. April 2024)

"Cotton Eye Joe" inspiriert das virale Event Gedagedigedagedago und katapultiert Rednex an die Spitze der weltweit am meisten gehörten Künstler.

"Cotton Eye Joe", der Party-Klassiker von Rednex, steht im Mittelpunkt eines beeindruckenden neuen Weltrekords. Das auf diesem Song basierende virale Event Gedagedigedagedago hat in nur 26 Tagen die rekordverdächtige Zahl von drei Milliarden Aufrufen erreicht. Das ist 28-mal mehr als das führende Musikvideo auf YouTube, 13 ...

Wird Open Banking die Zukunft des Finanzwesens verändern? (PR-Gateway, Mittwoch, 17. April 2024) Wird Open Banking die Zukunft des Finanzwesens verändern? (PR-Gateway, Mittwoch, 17. April 2024)

Wie gut sind die Sicherheitsvorkehrungen für diese Technologie?

Open Banking stellt ein transformatives Potenzial für die Finanzbranche dar. Der beträchtliche Anstieg der Open-Banking-Transaktionen auf 11,4 Millionen Zahlungen im Juli 2023 mit einem beeindruckenden Wachstum von 102 % gegenüber dem Vorjahr ist ein Beleg für die rasche Akzeptanz des Systems in United Kingdom. Politische Entscheidungsträger und Führungskräfte in Finanzdienstleistungs- und Fintech-Unternehmen kommen nicht ...

Cafe Goldjunge: Kölns Genussoase mit lokalen Spezialitäten und Umweltengagement (PR-Gateway, Mittwoch, 17. April 2024) Cafe Goldjunge: Kölns Genussoase mit lokalen Spezialitäten und Umweltengagement (PR-Gateway, Mittwoch, 17. April 2024)

Das beliebte Cafe Goldjunge in Köln setzt Maßstäbe in Sachen Genuss, Qualität und Nachhaltigkeit. Mit einem einzigartigen Angebot an Speisen und Getränken aus regionalen Quellen sowie einem starken Engagement für Umweltschutz hat sich Cafe Goldjunge als bevorzugter Treffpunkt für Feinschmecker und Umweltbewusste gleichermaßen etabliert.

Regionale Schätze, nachhaltiger Genuss!

Das Geheimnis des Erfolgs von Cafe Goldjunge liegt in der Verwendung ho ...

Treppen aus Polen: Zeitloses Design für moderne Wohnräume (PR-Gateway, Mittwoch, 17. April 2024) Treppen aus Polen: Zeitloses Design für moderne Wohnräume (PR-Gateway, Mittwoch, 17. April 2024)

Treppen aus Polen, besonders Kragarmtreppen, werden immer mehr zur führenden Wahl für moderne Wohnräume. Durch ihr zeitloses Design und hohe Qualität, bereichern sie jeden Raum und verleihen ihm Eleganz und Stil.

Die Popularität der Polnischen Treppen

In den letzten Jahren hat die Beliebtheit von Treppen aus Polen stark zugenommen. Ihre einzigartigen Designs und die hohe Handwerkskunst, mit der sie hergestellt werden, machen sie zu einer bevorzug ...

Tierheim Tierfutter liefert 1.320 kg kostenloses Futter (PR-Gateway, Dienstag, 16. April 2024) Tierheim Tierfutter liefert 1.320 kg kostenloses Futter (PR-Gateway, Dienstag, 16. April 2024)

Das ist Wahnsinnig schön. Die Hundehilfe Deutschland e.V. freut sich über die Lieferung von 1.320 kg kostenloses Futter von der Firma Tierheim Tierfutter.

Tierheim Tierfutter Stefan Haid liefert an das Tierheim Tierschutzverein Hundehilfe Deutschland e.V. 1.320 kg mit kostenlosem Hunde Trockenfutter.

Das sind ganze 2 Paletten.

Weitere Auslieferungen und Infos erhalten Sie unter:

Tierheim T ...

| Werbung bei News-Central.de: |

| Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern! |

|

Video Tipp @ News-Central.de Video Tipp @ News-Central.de

|

|

Online Werbung Online Werbung

|

|

Verwandte Links Verwandte Links

|

|

Artikel Bewertung Artikel Bewertung

|

|

durchschnittliche Punktzahl: 0

Stimmen: 0

|

Online Werbung Online Werbung

|

|

Möglichkeiten Möglichkeiten

|

|

|

|

|

Rotwein Femar Roma Rosso DOC Der Femar Roma Rosso DOC (0,75L) von Femar Vini Sr, IT-Monte Porzio Catone, Roma, ist einer der besten Rotweine, den man zu seinem Preis bekommt - kaum zu toppen!

(Weitere Testberichte zu Le ... (Peter, 07.4.2024)

Rotwein Femar Roma Rosso DOC Der Femar Roma Rosso DOC (0,75L) von Femar Vini Sr, IT-Monte Porzio Catone, Roma, ist einer der besten Rotweine, den man zu seinem Preis bekommt - kaum zu toppen!

(Weitere Testberichte zu Le ... (Peter, 07.4.2024) REEVA Instant-Nudelgericht RIND GESCHMACK Reeva Instant Nudeln mit BBQ-Rindfleischgeschmack (60g):

In nur 5 Minuten fertig – mit 300 ml heißem Wasser übergießen, 5 Minuten ziehen lassen und umrühren.

Solide kleine Mahlzeit ... (xyz_101, 04.4.2024)

REEVA Instant-Nudelgericht RIND GESCHMACK Reeva Instant Nudeln mit BBQ-Rindfleischgeschmack (60g):

In nur 5 Minuten fertig – mit 300 ml heißem Wasser übergießen, 5 Minuten ziehen lassen und umrühren.

Solide kleine Mahlzeit ... (xyz_101, 04.4.2024) Saperavi 2018 - Rotwein aus Russland Saperavi ist eine dunkle Rebsorte aus dem Alasani-Tal in der Region Kachetien in Ost-Georgien.

Der russische Saperavi 2018 kommt aus Sennoy im Temryuksky District desKrasnodar Kra ... (HildeBL2022, 20.2.2023)

Saperavi 2018 - Rotwein aus Russland Saperavi ist eine dunkle Rebsorte aus dem Alasani-Tal in der Region Kachetien in Ost-Georgien.

Der russische Saperavi 2018 kommt aus Sennoy im Temryuksky District desKrasnodar Kra ... (HildeBL2022, 20.2.2023) Japanische Nudelsuppe Ramen von OYAKATA (Sojasoße) Hier in der Variante mit dem Geschmack von Sojasoße und einer Gemüsemischung aus Schnittlauch, Mais, Karotten und Lauch.

Mir hat sie nicht zugesagt - ich fand sie geschmacksarm.

( ... (KlausFPM, 20.2.2023)

Japanische Nudelsuppe Ramen von OYAKATA (Sojasoße) Hier in der Variante mit dem Geschmack von Sojasoße und einer Gemüsemischung aus Schnittlauch, Mais, Karotten und Lauch.

Mir hat sie nicht zugesagt - ich fand sie geschmacksarm.

( ... (KlausFPM, 20.2.2023) Wesenitz-Bitter - schmackhafter sächsischer Magenbitter Der Sächsischer Magenbitter Wesenitz-Bitter (33%) ist mild und schmackhaft.

Der Wesenitz-Bitter wird seit 1906 nach einem überlieferten Rezept in Dürrröhrsdorf hergestellt.

Wesenitz-Bitter - schmackhafter sächsischer Magenbitter Der Sächsischer Magenbitter Wesenitz-Bitter (33%) ist mild und schmackhaft.

Der Wesenitz-Bitter wird seit 1906 nach einem überlieferten Rezept in Dürrröhrsdorf hergestellt.  Saftorangen

Zur Zeit im Angebot bei Famila:

Ägyptische Saftorangen "Valencia".

Bitte beachten: Bei optimaler Reife ist das Verhältnis zwischen Süße und Säure besonders ausgew ... (Heinz-absolut-Berlin, 05.5.2021)

Saftorangen

Zur Zeit im Angebot bei Famila:

Ägyptische Saftorangen "Valencia".

Bitte beachten: Bei optimaler Reife ist das Verhältnis zwischen Süße und Säure besonders ausgew ... (Heinz-absolut-Berlin, 05.5.2021) Badesalz AntiStress 1300g - Meersalz mit 100% natürlichem ätherischem Rosmarin- & Wacholderöl

Das Meersalz verbessert die Hautbeschaffenheit und hat auf den Körper eine positive Wirkung, es versorgt ihn mit notwendigen Makro-und Mikroelementen.

Das Badesalz ist reich ... (Bernd-Berlin-13189, 05.5.2021)

Badesalz AntiStress 1300g - Meersalz mit 100% natürlichem ätherischem Rosmarin- & Wacholderöl

Das Meersalz verbessert die Hautbeschaffenheit und hat auf den Körper eine positive Wirkung, es versorgt ihn mit notwendigen Makro-und Mikroelementen.

Das Badesalz ist reich ... (Bernd-Berlin-13189, 05.5.2021) Lamm-Hüfte tiefgefroren aus Neuseeland (Metro)

Lamm-Hüfte tiefgefroren aus Neuseeland von der Metro

4 Stück á 175 g Stücke, ohne Fettdeckel, ohne Knochen, aeinzeln vak.-verpackt ca. 700 g

Qualität und Geschmac ... (Petra-38-Berlin, 05.5.2021)

Lamm-Hüfte tiefgefroren aus Neuseeland (Metro)

Lamm-Hüfte tiefgefroren aus Neuseeland von der Metro

4 Stück á 175 g Stücke, ohne Fettdeckel, ohne Knochen, aeinzeln vak.-verpackt ca. 700 g

Qualität und Geschmac ... (Petra-38-Berlin, 05.5.2021) Greywacke Sauvignon Blanc Marlborough NZL trocken 0,75l

Ein trockener Weißwein mit kräftiger gelber Farbe aus Neuseeland, würziger Geschmack mit Fruchtaromen.

Er passt sehr gut zu Gerichten mit Meeresfrüchten und zu asiatischen G ... (Heinz-integerBLN, 02.5.2021)

Greywacke Sauvignon Blanc Marlborough NZL trocken 0,75l

Ein trockener Weißwein mit kräftiger gelber Farbe aus Neuseeland, würziger Geschmack mit Fruchtaromen.

Er passt sehr gut zu Gerichten mit Meeresfrüchten und zu asiatischen G ... (Heinz-integerBLN, 02.5.2021) Doña María Mole Gewürzpaste

Diese Paste ist das Topping für ihre Enchiladas.

Und wenn sie sich beim Essen fragen, ist da etwa Schokolade drin, richtig, auch die kann man zum Würzen nehmen.

B ... (Frederik de Kulm, 24.4.2021)

Doña María Mole Gewürzpaste

Diese Paste ist das Topping für ihre Enchiladas.

Und wenn sie sich beim Essen fragen, ist da etwa Schokolade drin, richtig, auch die kann man zum Würzen nehmen.

B ... (Frederik de Kulm, 24.4.2021) St. Christoph und Nevis für die Marokkanität der Sahara (PR-Gateway, Freitag, 19. April 2024)

St. Christoph und Nevis für die Marokkanität der Sahara (PR-Gateway, Freitag, 19. April 2024) Schwangere Sängerin im 7. Monat erreicht die Dance Charts! (PR-Gateway, Freitag, 19. April 2024)

Schwangere Sängerin im 7. Monat erreicht die Dance Charts! (PR-Gateway, Freitag, 19. April 2024) Welttag des Buches und des Urheberrechts 2024 (Kummer, Freitag, 19. April 2024)

Welttag des Buches und des Urheberrechts 2024 (Kummer, Freitag, 19. April 2024) schuhplus erhält WELT-Auszeichnung \'\'Preis-Champion 2024\'\' (PR-Gateway, Donnerstag, 18. April 2024)

schuhplus erhält WELT-Auszeichnung \'\'Preis-Champion 2024\'\' (PR-Gateway, Donnerstag, 18. April 2024) Investieren in die Zukunft der Landwirtschaft: Warum es jetzt an der Zeit ist (PR-Gateway, Donnerstag, 18. April 2024)

Investieren in die Zukunft der Landwirtschaft: Warum es jetzt an der Zeit ist (PR-Gateway, Donnerstag, 18. April 2024) \'\'Cotton Eye Joe\'\' - Weltrekord auf YouTube: Drei Milliarden Aufrufe in 26 Tagen (PR-Gateway, Mittwoch, 17. April 2024)

\'\'Cotton Eye Joe\'\' - Weltrekord auf YouTube: Drei Milliarden Aufrufe in 26 Tagen (PR-Gateway, Mittwoch, 17. April 2024) Wird Open Banking die Zukunft des Finanzwesens verändern? (PR-Gateway, Mittwoch, 17. April 2024)

Wird Open Banking die Zukunft des Finanzwesens verändern? (PR-Gateway, Mittwoch, 17. April 2024) Cafe Goldjunge: Kölns Genussoase mit lokalen Spezialitäten und Umweltengagement (PR-Gateway, Mittwoch, 17. April 2024)

Cafe Goldjunge: Kölns Genussoase mit lokalen Spezialitäten und Umweltengagement (PR-Gateway, Mittwoch, 17. April 2024) Treppen aus Polen: Zeitloses Design für moderne Wohnräume (PR-Gateway, Mittwoch, 17. April 2024)

Treppen aus Polen: Zeitloses Design für moderne Wohnräume (PR-Gateway, Mittwoch, 17. April 2024) Tierheim Tierfutter liefert 1.320 kg kostenloses Futter (PR-Gateway, Dienstag, 16. April 2024)

Tierheim Tierfutter liefert 1.320 kg kostenloses Futter (PR-Gateway, Dienstag, 16. April 2024) Who's Online

Who's Online

Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern!

Bevor er Ihre Daten ins Internet stellt......Jetzt schnell handeln und Infos anfordern!